التشفير المعروف كذلك بـ"التعمية"، هو عملية تحويل النص إلى شكل غير مقروء إلا باستخدام طرائق محدّدة، وذلك بهدف نقله أو تخزينه بشكل آمن.

تاريخ التشفير

الحاجة أمّ الاختراع. منذ العصور القديمة، كانت الحاجة ملحّة لاستخدام الرسائل السريّة بين الملوك والحكّام وقادة الجيوش، منعًا لتسرب محتوى هذه الرسائل، لأن الكشف عن خطط الجيش مثلًا كان يمكن أن يتسبّب في تحول النصر إلى هزيمة. ومن خلال دراسة آثار العصور القديمة، نجد العديد من الدلائل التاريخيّة على وجود أشكال متعددة من التشفير، والذي كان يتطوّر مع الزمن كلّما تمكّن أحدهم من فك رموز التشفير السابق.

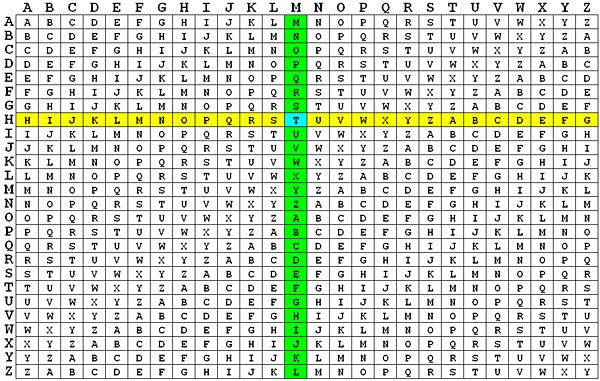

من أقدم أساليب التشفير استبدال كل حرف من أحرف الرسالة بالحرف الذي يليه في حروف اللغة، أو بالحرف الذي يليه بعدد معين من الأحرف، مثل ثلاثة أحرف.

مثال: "جيش" = "دتط"

اُستبدل حرف الجيم بحرف الدال الذي يليه بثلاثة خانات، وحرف الياء بحرف التاء وحرف الشين بحرف الطاء كذلك.

فيما بعد، تبيّن أنّ طريقة التشفير هذه يمكن كسرها بسهولة نسبية، وذلك بالاعتماد على دراسة تكرار الحروف والكلمات، فيحدّد الحروف تدريجيًا. بل قد تكتشف الحروف كافّة دفعة واحدة، لأن اكتشاف حرف واحد يؤدي إلى معرفة عدد الانتقالات بين الأحرف المعتمدة لاستبدال حرف بآخر. لذلك طُوّرت من خلال إضافة مفتاح هو بمثابة كلمة سر، تدخل في عملية التشفير وفك التشفير.

مع الوقت استمرت آليات التشفير وفك التشفير بالتطور، وذلك نتيجة تطوّر سبل الأعداء في كسر التشفير الأعداء، بالإضافة إلى جعل آلية التشفير وفكّه عملية تصلح للاعتماد عليها من دون إضاعة الكثير من الوقت.

التشفير المعاصر – التشفير الإلكتروني

لأننا في عصر الحاسوب، وحيث إنّ المراسلات وتخزين البيانات يتم من خلال الحواسيب، كان لا بدّ أن تجري عمليات التشفير وفكّها أيضًا عبر الحواسيب. وبما أنّ الحواسيب تمتلك قدرات عالية في تنفيذ المهام الحسابية بسرعة فائقة، تطوّرت عمليات التشفير إلى مستوى عالٍ جدًا، وأصبحت معقدة جدًا، ومن شبه المستحيل كسر التشفير الناتج عنها. ورغم ذلك، فإنّ عمليات التشفير الإلكتروني ما تزال آخذة بالتطور لرفع مستوى الحماية أكثر فأكثر.

يعتمد التشفير المعاصر على مفتاح، ضمن آلية معقدة جدًا، وهو على نوعين:

1. التشفير المتماثل (Symmetric) وهو الذي يستخدم المفتاح نفسه في التشفير وفك التشفير.

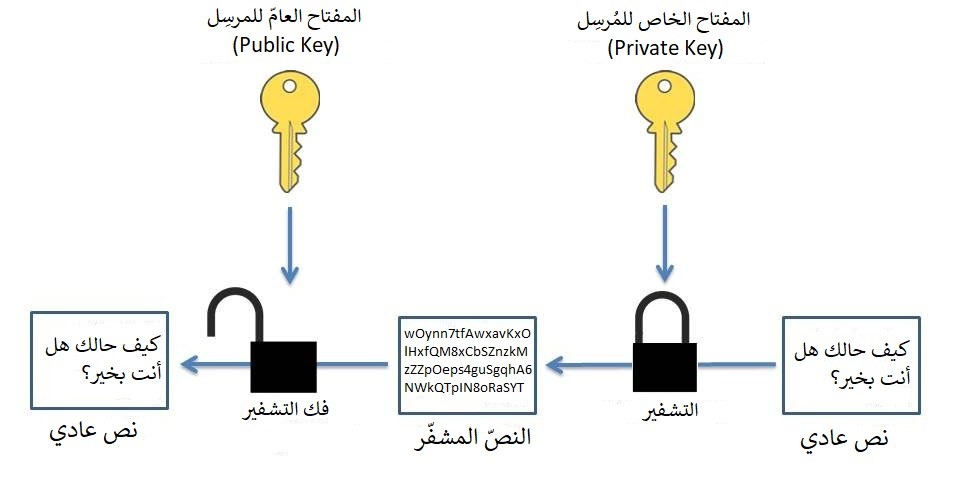

2. التشفير غير المتماثل (Asymmetric) وهو الذي يستخدم مفتاحين، أحدهما للتشفير وهو الخاص (Private)، والآخر لفكّ التشفير وهو العام (Public). وهذا النّوع هو الأكثر تطوّرًا والأنجح على مستوى الحماية، وهو المعتمد حاليًا في أغلب حالات التشفير المعاصر.

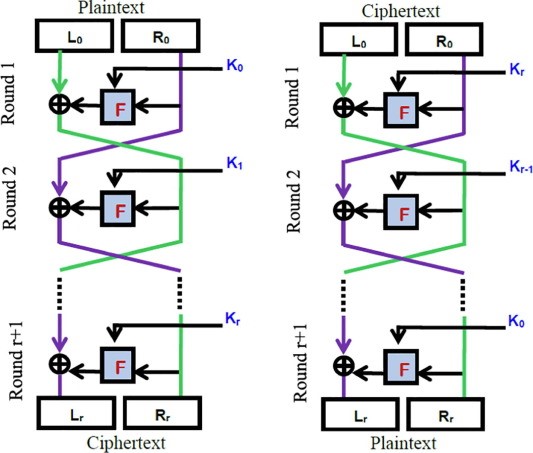

أما عمليّة التشفير التي تحصل لتحويل النصّ إلى نص مشفّر والعملية العكسيّة التي تُرجعه إلى نص عادي فهي عملية معقدة جدًا لا مجال للخوض في تفاصيلها في هذا المقام، ونكتفي بعرض الصورة التالية التي تُظهر رسمًا بينيًا يوضح العملية المعتمدة في أحد أنواع التشفير:

مجالات التشفير الإلكتروني

المبدأ العام هو عدم نقل أية معلومات أو ملفات عبر الإنترنت من بدون تشفير، وذلك بسبب إمكانية أن يقوم أحد بالحصول عليها بل وتعديلها بحيث تصل إلى مقصدها معدّلة، من خلال تسلل الدخيل إلى أي جزء من شبكة الانترنت والتجسس على ما يتم نقله عبرها. فإن كانت المعلومات والملفات المنقولة عبر الشبكة مشفرة فلن يستفيد منها الشخص الدخيل حتى لو حصل عليها.

في شبكات الحاسوب، بما في ذلك شبكة الإنترنت، مجموعة من أنظمة التواصل المعروفة باسم البروتوكولات، وكل منها مخصص لأداء مهمة محددة أو توفير خدمة معينة، وقد تم دمج التشفير الإلكتروني في معظم هذه البروتوكولات بهدف تحقيق التواصل الآمن.

ومن مظاهر الاتصال بالشبكة:

1. تصفّح واستخدام المواقع الإلكترونية لا سيما تلك التي تحتاج إلى إجراء تسجيل دخول لاستخدامها. ولا بد من الحفاظ على سرّية معلومات الدخول. حيث كان سابقًا يستخدم لهذا الغرض بروتوكول HTTP، وأصبح يستخدم بروتوكول HTTPS، وأضيفت له ميزة الـ Secure أي الآمن. وهو آمن لاحتوائه على التشفير الإلكتروني.

2. استخدام برامج نقل الملفات (على بروتوكول FTP) وبرامج إدارة الخوادم بالأوامر النصيّة (على بروتوكول SSH)، وهي الأخطر وذلك لأن الاختراق على هذا المستوى يؤدي إلى التحكم بالخوادم والسيطرة عليها. لذلك تم أيضًا اعتماد خاصية الـ Secure لهذين البروتوكولين.

3. استخدام البريد الإلكتروني. وهو أمر أيضًا قد لا يقل حساسية عن استخدام بروتوكولات النقل والتحكم، ذلك أن رسائل البريد لها خصوصية وقد تحتوي معلومات خاصة وحساسة. (مع أننا ننصح بعدم تناقل المعلومات الحساسة مثل كلمات السر وغيرها عبر البريد الإلكتروني)، لذلك، تم أيضًا اعتماد إصدار آمن من بروتوكولات البريد المختلفة.

4. استخدام برامج وتطبيقات التواصل، حيث أيضًا أصبح لا بد من تشفير الاتصالات والرسائل المرسلة.

كما يُعتمد التشفير في تخزين الملفات على الأجهزة والأقراص، وذلك للسبب نفسه، وهو حمايتها من اطلاع من لا ينبغي له الاطلاع عليها.

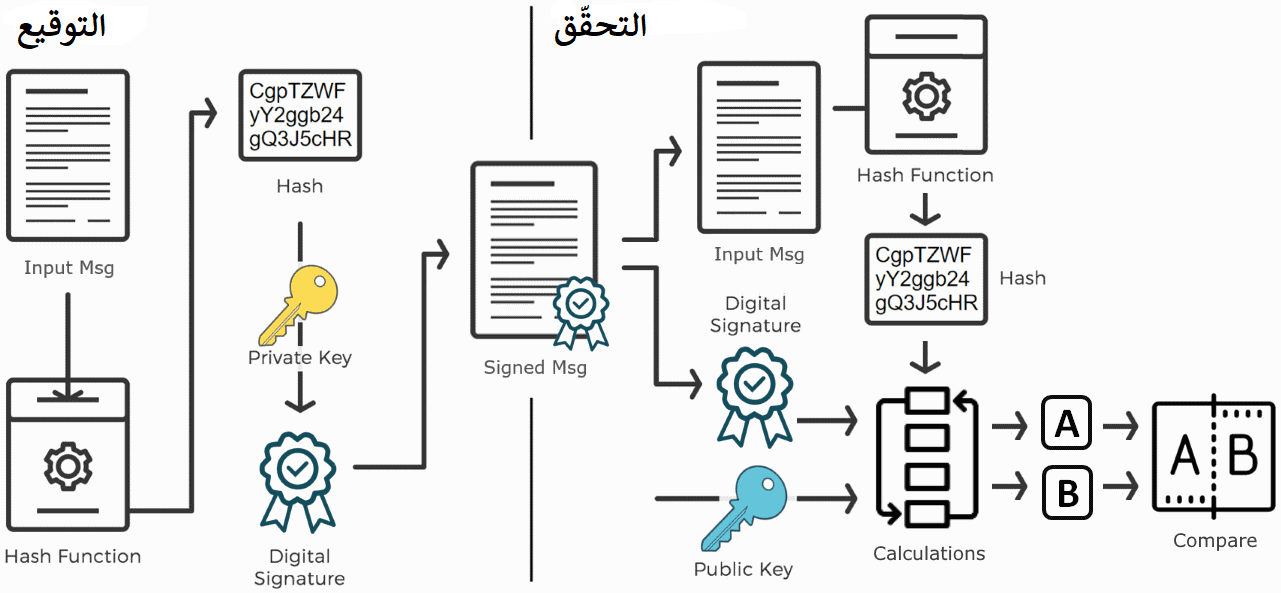

التوقيع الرقمي والفرق بينه وبين التشفير الإلكتروني

التوقيع الرقمي هو مخطط رياضي للتحقق من صحة الرسائل أو المستندات الرقمية. والتوقيع الرقمي الصالح على الرسالة يمنحُ المستلمَ الثقةَ في أنّ الرسالةَ وصلت من مرسِل معروف للمستلِم وأنه لم يتم إجراء أي تعديل عليها خلال عملية انتقالها، وذلك من خلال إرفاق كود معين بالرسالة ناتج عن تطبيق نوع من التشفير غير قابل للفك (Hashing) على الرسالة نفسها، وبعد تسلم الرسالة من جهة المرسَل إليه، يقوم البرنامج المعتمد بتطبيق نوع التشفير نفسه غير القابل للفكّ على نص الرسالة، فإن كانت الرسالة معدّلة، ينتج كودًا مختلفًا عن ذلك المرفق بالرسالة، وبالتالي نعرف أنه تم تعديل الرسالة. أما إن تطابق الكود الناتج مع الكود المرفق، فنعرف أنه لم يتم تعديل الرسالة. فالهدف من التوقيع الرقمي هو ضمان عدم خضوع الرسالة لتعديل غير مشروع. أما التشفير الإلكتروني فالهدف منه هو منع أي دخيل من الاطلاع على المحتوى الحقيقي للرسالة المرسَلة.

خلاصة

ينبغي لنا كوننا مستخدمين لأجهزة الحاسوب والهاتف الذكي وشبكة الانترنت فهم المبدأ العام للتشفير الإلكتروني، واعتماده قدر الإمكان في كافة الأمور التي نستخدمها ويكون لدينا فيها خيار تحديد آلية التواصل فنختار التواصل المشفّر. على سبيل المثال:

1. الالتفات عند الدخول إلى المواقع الإلكترونية إلى أهمية وجود https في بداية الرابط بدلاً عن http لا سيما في المواقع التي تتطلب تسجيل دخول باستخدام كلمة مرور.

2. لمستخدمي البريد الاكتروني، اعتماد بروتوكولات البريد الآمنة عند تعريف البريد على برامج البريد.

3. لمستخدمي برامج الـ FTP، اعتماد بروتوكول الـ FTPS.

4. لمن يقوم بتخزين الملفات، لا سيما الخاصة والحساسة، اعتماد برامج لتشفير الملفات.

هكذا نرفع من مستوى الأمان خلال استخدامنا للحاسوب والهاتف وشبكة الانترنت.

كما ينبغي الحذر وعدم الاعتماد على التشفير الإلكتروني بشكل مطلق، وعدم الاعتماد عليه بشكل كافٍ لإيصالنا لبرّ الأمان. فهل يصحّ إرسال المعلومات الحساسة عبر واتساب اعتمادًا على أن المحادثات المرسلة عبره مشفرة؟ وهل يصح تخزين ملف حساس مشفرًا على الجهاز المتصل بالانترنت؟ بالطبع لا يصح. فالمعلومة الحساسة يبغي إخفاؤها حتى عن تطبيق واتساب والشركة التي تملكه. والجهاز الذي نخزّن عليه الملف المشفّر معرّض للإصابة بفيروس، ما يجعل مفتاح التشفير وكلمات السرّ عرضة للسرقة فيصبح بإمكان المُخترِق الحصول على الملف المشفّر وفكّ تشفيره.

ياسر فحص/ موقع العهد الإلكتروني

مواضيع مرتبطة

طريقة جديدة لاختراق حسابات واتساب.. كيف تحدث؟ وكيف تحمي نفسك؟

يستخدم مجرمو الإنترنت تقنية الهندسة الاجتماعية للتلاعب بالضحايا ودفعهم للكشف عن كلمة المرور .

الذكاء الصناعي يساعد في اكتشاف شبكة احتيال في روسيا

عملية كشف وملاحقة شبكة المحتالين جرت في عدة مناطق روسية.

"كاسبرسكي" تحذّر من فيروس إلكتروني

تمكّن المهاجمون من تحويل ما يقرب من 270 ألف دولار من العملات المشفرة باستخدام الفيروس.